Palo Alto Firewalls 存在已知固件漏洞

关键要点

安全研究人员发现,Palo Alto 网络的三款企业防火墙设备存在多年的已知固件漏洞。这些漏洞主要体现在使用普通硬件构建的防火墙的 UEFI 固件中。漏洞包括影响 Secure Boot 的严重缺陷,可能被攻击者利用进行恶意代码植入。shadow rocket小火箭下载安全研究人员发现,来自 Palo Alto Networks 的下一代防火墙存在年久失修的已知漏洞,特别是在他们的 UEFI 固件中。这一发现进一步揭示了专用设备当前面临的更广泛问题。越来越多的专用设备构建在普通硬件之上,因而继承了类似普通个人电脑和笔记本电脑所面临的 UEFI 漏洞,同时固件补丁的周期也同样缓慢。

“我们购买了多款 Palo Alto Networks 安全设备,期待提供高水平的安全性和韧性。”固件安全公司 Eclypsium 的研究人员在一份新报告中这样指出。“然而,我们在设备内部发现的是普通硬件、存在漏洞的软件和固件,以及缺失的安全特性。”

研究人员测试了 Palo Alto 的 PA3260、PA1410 和 PA415 三款企业防火墙设备,这些设备均为全力支持,但 PA3260 已不再主动销售。所发现的问题包括已知的 UEFI 漏洞以及不安全的配置,攻击者可利用这些漏洞获取根访问权限,从而向低级固件或引导加载程序中植入恶意代码。

已知漏洞削弱 Secure Boot

UEFI 作为针对 x86、x8664 和 ARM 架构系统的固件标准规范,已成为 BIOS 的现代替代品,包含负责在加载硬盘上操作系统之前初始化计算机硬件的低级代码。

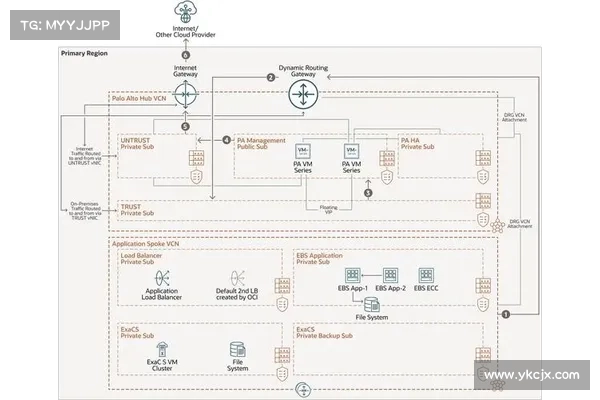

大多数主板制造商使用来自三个独立 BIOS 供应商IBVs之一的 UEFI 实现Insyde、AMI 和 Phoenix,并根据其需求进行配置与定制。这同样适用于 Eclypsium 测试的 Palo Alto Networks 防火墙。

UEFI 内置的 Secure Boot 是一种安全机制,旨在防止在启动过程中加载恶意或未授权的代码。该特性通过存储在固件中的证书来检查启动时加载的软件组件如操作系统引导加载程序是否由受信任的密钥进行数字签名。

Palo Alto 的防火墙操作系统 PANOS 基于 Red Hat Linux,使用 Grand Unified Bootloader 版本 2GRUB2。该公司对其 GRUB2 引导加载程序及其他组件进行签名,同时存储在 UEFI 证书存储中,以建立信任链。

然而,Eclypsium 研究人员在 2020 年发现了 GRUB2 在解析配置文件 grubcfg 内容时存在的关键缓冲区溢出漏洞。虽然 grubcfg 允许管理员编辑各种引导配置选项,但并未进行数字签名。因此,攻击者可以编辑 grubcfg 来触发缓冲区溢出,从而在引导加载程序中实现任意代码执行,从而伤害 Secure Boot。此外,该漏洞被跟踪为 CVE202010713,被称为 BootHole。

当时,Palo Alto Networks 发布了一份公告,阐明 BootHole 对其设备的影响,并表示“此漏洞仅在攻击者已侵入 PANOS 软件并获得系统上的 root Linux 权限时才可被利用”,“在正常条件下,这是不可能的。”

这意味着,在正常情况下,PANOS 管理界面中的客户或管理员用户不应直接在底层操作系统上拥有根访问权限。然而,这并不意味着通过其他漏洞获取根访问权限是不可能的。例如,在 2024 年 4 月,一个 APT 组织[利用了一个零日命令注入漏洞](https//wwwcsoonlinecom/article/2089594/attackersexploitcriticalzerodayflawinpaloalto